74cms v5.0.1 漏洞复现分析

## 前言

74cms(骑士CMS)是一套基于PHP和MySQL开发的人才招聘网站管理系统,广泛应用于各类招聘网站。在v5.0.1版本中存在多个安全漏洞,本文将针对该版本进行漏洞复现分析,帮助安全研究人员和开发人员了解相关风险。

## 环境搭建

### 系统要求

- PHP 5.6及以上版本

- MySQL 5.5及以上版本

- Apache/Nginx Web服务器

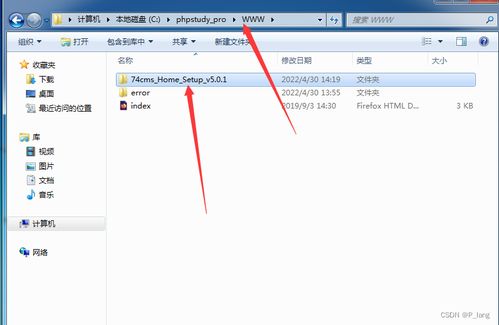

### 安装步骤

1. 下载74cms v5.0.1版本源码

2. 配置Web服务器指向源码目录

3. 创建MySQL数据库并导入初始数据

4. 按照安装向导完成系统配置

## 已知漏洞分析

### SQL注入漏洞

**漏洞位置**:/Application/Common/Model/ConfigModel.class.php

**漏洞描述**:系统在处理配置参数时未进行充分的过滤和验证,导致SQL注入漏洞。

**复现步骤**:

1. 访问系统后台管理页面

2. 在配置文件管理模块中构造恶意参数

3. 通过报错信息获取数据库结构

4. 利用注入点提取敏感数据

**漏洞利用示例**:

```

POST /admin/config/save HTTP/1.1

Content-Type: application/x-www-form-urlencoded

config[name']=test' AND (SELECT 1 FROM (SELECT SLEEP(5))a)--

```

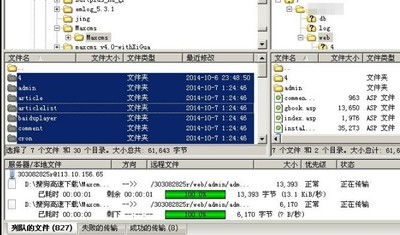

### 文件上传漏洞

**漏洞位置**:/Application/Admin/Controller/UploadController.class.php

**漏洞描述**:文件上传功能对文件类型检查不严格,攻击者可上传恶意文件。

**复现步骤**:

1. 登录系统后台

2. 访问文件上传功能

3. 构造恶意文件绕过检测

4. 上传Webshell获取服务器权限

### 跨站脚本漏洞(XSS)

**漏洞位置**:多个用户输入点

**漏洞描述**:系统对用户输入数据未进行充分过滤,存在存储型XSS漏洞。

**复现步骤**:

1. 在简历填写或企业信息编辑等位置插入恶意脚本

2. 当管理员查看相关页面时触发XSS

3. 窃取管理员会话cookie

## 漏洞修复建议

### 立即措施

1. 升级到最新版本74cms

2. 对用户输入进行严格过滤和验证

3. 使用参数化查询防止SQL注入

4. 加强文件上传类型检查

5. 实施内容安全策略(CSP)

### 长期防护

1. 定期进行安全审计

2. 建立代码审查机制

3. 实施WAF防护

4. 保持系统组件及时更新

## 总结

74cms v5.0.1版本存在多个高危漏洞,可能被攻击者利用导致数据泄露、服务器沦陷等严重后果。建议使用该版本的用户立即升级到安全版本,并加强系统的安全防护措施。安全研究人员在复现这些漏洞时应确保在授权环境中进行,避免对真实系统造成影响。

如若转载,请注明出处:http://www.weifangleader.com/product/709.html

更新时间:2025-10-15 13:12:48